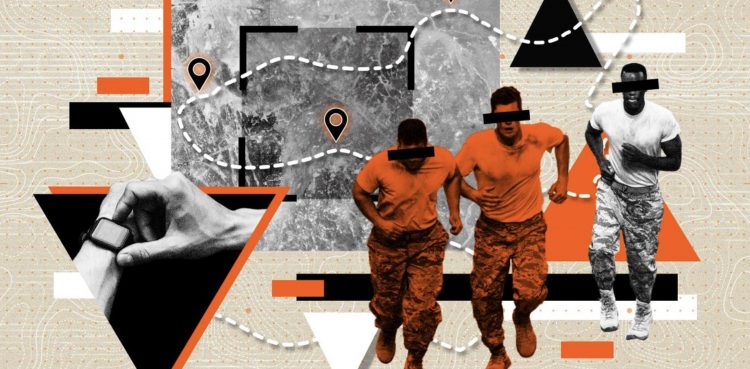

Non è la prima volta che Strava sale alla ribalta per questioni di sicurezza: nel 2018 la piattaforma ha pubblicato delle Heatmap globali che evidenziavano tutti i percorsi preferiti dai suoi utenti, tra queste c’erano le tracce lasciate dal personale in addestramento nelle basi militari in Afghanistan, Gibuti e Siria.

Qualcosa di simile è accaduto poi nel 2022 quando gli investigatori di Strava hanno identificato e tracciato il personale di sicurezza che lavorava nelle basi in Israele.

Il quotidiano francese Le Monde ha condotto ora un’inchiesta a puntate con cui mostra come grazie a Strava sia stato possibile trovare le posizioni del presidente russo Vladimir Putin, delle attuali e future first lady Jill Biden e Melania Trump, o del presidente francese Emmanuel Macron.

Per farlo Le Monde ha identificato ad esempio 26 agenti di sicurezza statunitensi che avevano accumulato chilometri e ottenuto Kudos su Strava durante i viaggi di lavoro ufficiali.

Dodici membri del gruppo di sicurezza presidenziale francese e sei membri del servizio di protezione federale russo sono stati identificati dal giornale come utenti abituali di Strava. I loro caricamenti sono stati utilizzati per trovare le posizioni del presidente russo Vladimir Putin in visita.

Il media francese ha scavato così a fondo nella sua serie “Strava Leaks” che è stato persino in grado di individuare dove Macron è andato in vacanza nel 2021 (a Honfleur, per i curiosi).

Le Monde ha anche mostrato una fotografia di quattro agenti del Secret Service, l’agenzia incaricata della protezione dei presidenti e dei candidati alla presidenza e delle rispettive famiglie, in posa a Parigi, condivisa appunto via Strava. Agenti che erano lì per proteggere la first lady statunitense Jill Biden, presente alla cerimonia di apertura dei Giochi Olimpici

Altro esempio è il tracciamento di un incontro tra il presidente Joe Biden e il suo omologo cinese Xi Jinping in un albergo a San Francisco rintracciati dopo che un agente del Secret Service ha condiviso su Strava il tracciato di una corsa fatta nei dintorni dell’hotel.

Il servizio di sicurezza statunitense ha detto a Le Monde che al personale era vietato utilizzare dispositivi elettronici personali durante il servizio. Ciò che fanno durante le ore libere sono tuttavia affari loro.

“Il personale interessato è stato avvisato”, ha detto il servizio a Le Monde. “Esamineremo queste informazioni per determinare se è necessaria ulteriore formazione o guide specifiche. Non valutiamo che ci siano stati impatti sulle operazioni di protezione o minacce per i protetti”.

Come noto, gli utenti di Strava possono ovviamente impostare le loro attività su “private” e quindi rimuovere i loro allenamenti dal feed pubblico. Tuttavia, le attività “private” vengono comunque aggregate da Strava nelle sue funzionalità basate sulla community, comprese le sue Heatmap globali. Gli utenti sono tenuti a rinunciare a questa iscrizione automatica tramite le impostazioni di controllo della privacy del loro profilo. Un recente aggiornamento dell’app ora chiede agli utenti di modificare le proprie attività, e potenzialmente renderle private, tramite la schermata pop-up “Modifica rapida”. Tuttavia, per nascondere i dati dalle Heatmaps richiede un altro clic.

Strava afferma che 120 milioni di atleti in 190 paesi utilizzano la sua piattaforma. La sua revisione di fine anno 2023 ha segnalato che sono state caricate più di 10 miliardi di attività negli ultimi 12 mesi.

Tra questi gli sportivissimi agenti di sicurezza dei presidenti di alcune nazioni, che a quanto pare non ne hanno messo a rischio la sicurezza, ma, per non sbagliare, il capo dello staff delle guardie del corpo di Macron ha deciso, riferisce sempre Le Monde, che le guardie del corpo non potranno più usare Strava

Nel 2017, in un caso di duplice omicidio negli Stati Uniti gli investigatori, indirizzati dallo stesso sospettato che si dichiarava innocente, decisero di acquisire, tramite l'ordine di un giudice, le registrazioni effettuate da Alexa negli istanti cruciali.

Un caso simile avvenne nel 2019 in Florida, dove la polizia chiese accesso alle registrazioni di un Echo durante l’indagine sull'omicidio di Silvia Galva, per cui il partner Adam Crespo era sospettato. Amazon in genere resiste a richieste di accesso ai dati, ma ha cooperato in entrambi i casi in seguito a ordini legali vincolanti.

Negli smartphone, un file di registro (log file) raccoglie e registra molte azioni compiute sul dispositivo: accensione, spegnimento, apertura di app, chiamate, messaggi e persino dettagli delle connessioni a reti Wi-Fi. Questi file di log sono utilizzati principalmente per diagnosticare problemi tecnici, ma nei sistemi Android e iOS molte di queste informazioni possono essere raccolte e condivise con app di terze parti o con i produttori del dispositivo. Tali registrazioni possono rivelare dati personali, come la frequenza di utilizzo di specifiche app o interazioni con il telefono, che contribuiscono alla profilazione dell’utente per scopi di marketing e ottimizzazione delle app.

In particolare, molte app Android utilizzano il sistema di log per identificare utenti e monitorare le loro attività. Anche se esistono restrizioni per limitare l’accesso ai log sensibili, le app “privilegiate” — come quelle preinstallate dai produttori o gestite da Google — possono eludere queste protezioni e ottenere una visione più ampia di questi dati. Un recente studio ha evidenziato che alcune informazioni sensibili, come i nomi delle app utilizzate, possono essere registrate involontariamente nei log, rendendo i dati raccolti suscettibili di uso improprio se non adeguatamente protetti.

Le forze dell'ordine, inoltre, possono accedere a questi dati con strumenti forensi, che permettono l'estrazione e l’analisi di log e metadati del dispositivo, persino se questi sono stati eliminati. Strumenti come quelli dell'israeliana Cellebrite o Magnet Forensics permettono di ottenere dati come la cronologia delle app, i registri delle chiamate e le informazioni di geolocalizzazione, sfruttando spesso vulnerabilità nei dispositivi per aggirare le misure di sicurezza implementate dagli utenti.

I moderni sistemi di videosorveglianza oramai sempre più diffusi anche nei territori comunali più remoti, oltre ai vari lettori targhe che si interfacciano con le banche dati di auto rubate, assicurazioni e revisioni periodiche, riuscendo a identificare non solo la nazionalità della targa ma anche colore, marca e modello del veicolo (e non c'entrano i dati ricavati dalla targa), hanno sistemi di analisi delle immagini stupefacenti: vuoi cercare il passaggio di una persona a piedi che veste un jeans blu e una maglietta gialla in un dato arco orario? L'operatore non deve più guardarsi ore e ore di filmati di decine di telecamere, basta che imposti i parametri di ricerca e in qualche secondo avrà la risposta. Idem se cerchi una determinata persona e hai una sua foto.

Raga, al giorno d'oggi non esiste più la privacy, nemmeno se evitate come la peste le tecnologie e girate con un gettone in tasca per poter telefonare... Bisogna soltanto capire che valore diamo (o danno) alla caterva di dati e informazioni che istante dopo istante lasciamo involontariamente in giro...

Il problema è che nonostante esiste la possibilità di chiedere l'oscuramento della propria abitazione, pare che Google non sia obbligato e ottemperi alla richiesta del privato per gentile concessione, senza però che ci sia garanzia di oscuramento in futuro, con l'aggiornamento di foto e mappe. Ed è questo che contesto, soprattutto alla luce dei primi casi di cronaca in cui alcuni furti sono stati studiati su questi strumenti online.

Una conferma di ciò, purtroppo, l'abbiamo avuta in famiglia 2 settimane fa, quando a mio padre hanno rubato l'auto nel parcheggio di un centro commerciale a Chieti.

I carabinieri che hanno raccolto la denuncia hanno spiegato che questi furti sono studiati meticolosamente sulla base della vicinanza dei caselli autostradali con notizie visionate in precedenza sulle mappe online.